後回しにしていませんか?AWSでMFAを設定してアカウントを守る方法

閲覧いただきありがとうございます!"さいとう"と申します。わたしは異業種・未経験からIT業界に転職し、現在インフラエンジニアとしてクラウド環境の設計や構築・運用の支援を行っています。

ワンタイムパスワードや多要素認証(MFA)の重要性を理解していても、「手間がかかるから」と設定を後回しにしている方も多いのではないでしょうか。

しかし、もしAWSアカウントが乗っ取られてしまったら、その被害を回復するためには、設定をするよりもはるかに多くの労力と時間がかかることになります。クラウド上のリソースやデータが攻撃者の手に渡ると、ビジネスやプロジェクトに重大な影響を与える可能性があります。

そのようなリスクを未然に防ぐためには、AWS IAMで多要素認証(MFA)を有効にすることが非常に効果的です。

MFAを設定することで、万が一パスワードが漏洩してしまった場合でも、追加のセキュリティ層が機能し、不正アクセスを防ぐことができます。特に、AWSアカウントは企業の重要な資産を扱う場合が多いため、セキュリティ対策を強化することは非常に重要です。

この記事では、AWS IAMでMFAを設定する手順を初心者向けに詳しく解説します。設定自体はシンプルで、短時間で完了するため、一度設定してしまえば安心感が増し、日々の運用でもより安全な環境を維持できます。

今すぐにでもMFAを有効化し、AWSアカウントのセキュリティを向上させましょう。

AWSアカウントの多要素(MFA)認証を設定しよう

多要素認証とは

多要素(MFA)認証をする前に、多要素認証について調べてみました。

ID・パスワードなどの「知識情報」および、「所持情報」「生体情報」という認証の3要素の中から、2つ以上の異なる認証要素を用いて認証する方法。野村総合研究所より

AWSでは、多要素認証はセキュリティのベストプラクティスとして強く推奨されています。

知識情報であるパスワードと、所持情報である認証コード生成アプリで多要素認証を簡単に実現可能です。テスト済みの認証アプリケーションとして、以下のアプリケーションを挙げています。

| Operating system | Tested authenticator app |

|---|---|

| Android | Authy, Duo Mobile, LastPass Authenticator, Microsoft Authenticator, Google Authenticator |

| iOS | Authy, Duo Mobile, LastPass Authenticator, Microsoft Authenticator, Google Authenticator |

なぜ多要素認証が必要?

ユーザーに割り当てられている権限次第ですが、アカウントを乗っ取られた場合、EC2やECSのインスタンスが立てられたり、逆に削除・停止されます。

EC2やECSが立てられたら高額請求につながり、削除・停止された場合稼働中のシステムが止まります。恐ろしいですね。乗っ取りのリスクを少しでも低減するために、多要素認証を有効化しましょう。

AWSでの多要素(MFA)認証の設定方法

AWSでの多要素認証の設定方法を説明していきます。

簡単に設定できるので、"あとでやろう"と思わず、いますぐに行いましょう。

わたしは"Google Authenticator"を利用しているので、"Google Authenticator"を使って説明していきます。

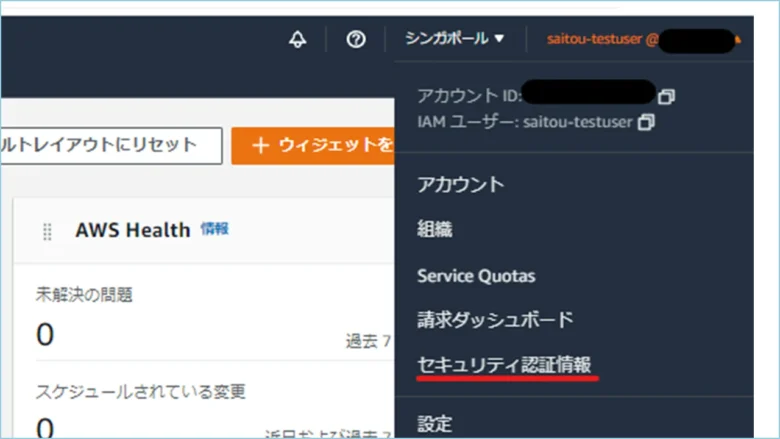

↓まずはAWSコンソール画面にログインし、右上のアカウント名をクリックします。

↓[セキュリティ認証情報]をクリックします。

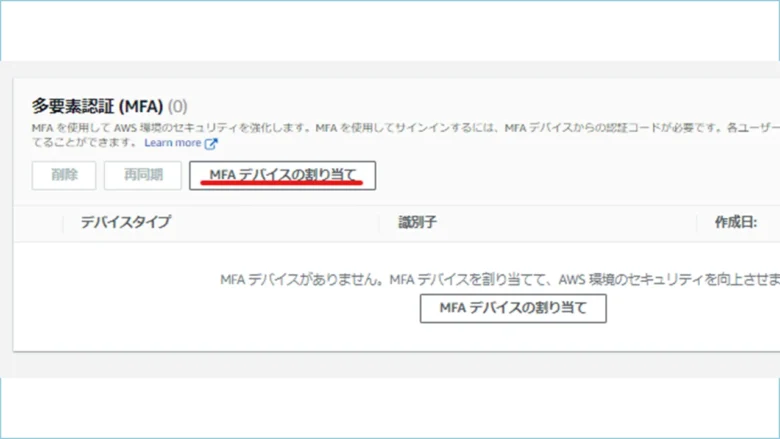

↓[MFAを割り当てる]、もしくは[MFAデバイスの割り当て]を押してください。

↓

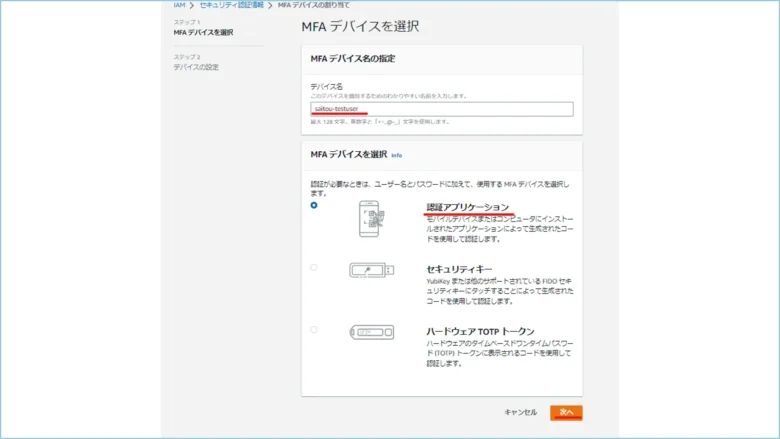

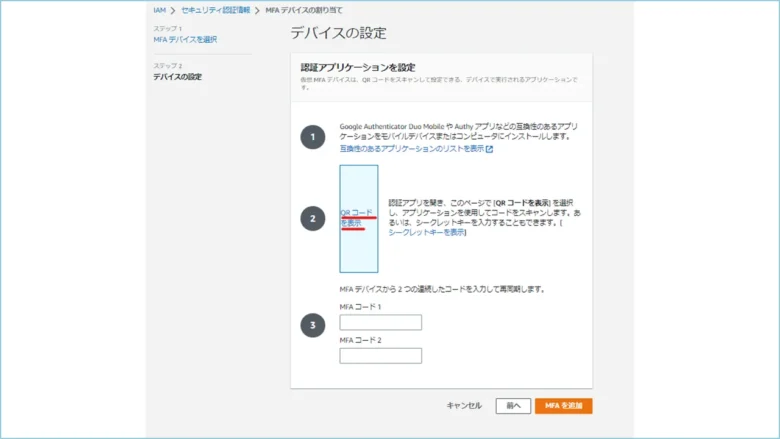

↓[MFAデバイス名の指定]で[デバイス名]を入力し、[MFAデバイスを選択]で[認証アプリケーション]を選択肢し、[次へ]をクリックします。

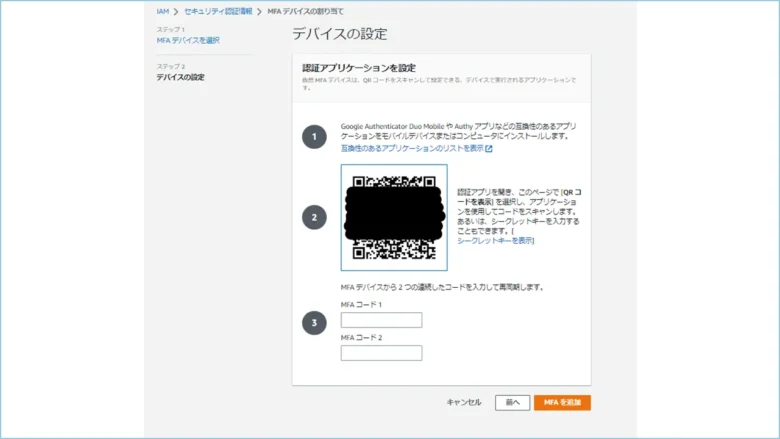

↓[認証アプリケーションを設定]で[QRコードを表示]を押します。スマホにインストールしたアプリを起動し、QRコードをスキャンしましょう。

↓

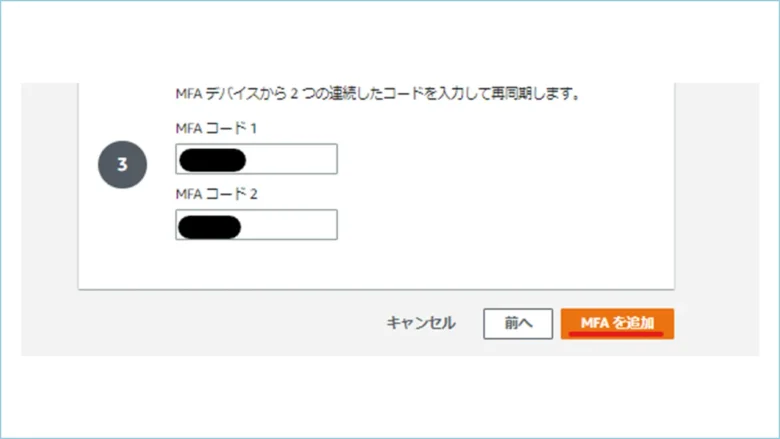

↓スキャンが成功すると6桁のコードが表示されますので、[MFAコード1]と[MFAコード2]を順に入力します。2つコードを入力しましたら、[MFAを追加]をクリックしてください。

多要素(MFA)認証の有効化は以上です。簡単ですよね。

サインアウトして、ログインしようとすると、以下のような認証画面が表示されます。アプリを起動し、コードを入力しましょう。

設定は以上です。

まとめ

多要素認証(MFA)は、「面倒だから」と設定を避けてしまいがちですが、今回の記事を機にぜひ設定をしてみてください。

MFAの設定は、数分の作業で済みますが、アカウントが乗っ取られた際の影響は計り知れません。もしも悪意のある第三者にAWSアカウントを乗っ取られた場合、その被害を回復するために必要な労力は、MFAの設定に比べ物にならないほど大きなものになります。

セキュリティ対策は、最初のひと手間が将来の大きなリスク回避につながります。

AWSアカウントやIAMユーザーを作成したら、必ずMFAを有効化して、アカウントの保護を強化しましょう。たとえパスワードが漏洩したとしても、MFAを有効にしておけば、悪意のある攻撃者が簡単にアクセスできなくなります。特に、AWSはビジネスや個人の重要なデータやリソースを管理する場所なので、セキュリティ対策を怠ることは避けるべきです。

MFAは、アカウントのセキュリティを格段に向上させる簡単で効果的な手段です。この機会に設定を済ませて、安心してAWS環境を利用できるようにしましょう。今後も、安全でスムーズなクラウド運用を実現するために、定期的なセキュリティ対策の見直しを心がけてください。

参考リンク:AWS公式ドキュメント

ディスカッション

コメント一覧

まだ、コメントがありません